|

|

|

Einfach mal Linux installieren – Teil 2

Im letzten Winter hatten wir unsere Erfahrungen bei diversen Linux Installationen gesammelt und vor allem das aufgeschrieben, wo es nicht selbsterklärend war und hofften damit andere zu inspirieren, es auch mal zu probieren. Nun haben wir uns in Teil 2 das Linux System Tails vorgenommen und wollen dafür Werbung machen, es auch mal auszuprobieren. Hier ist das Transkript dazu. Beide Videos stehen online zur Verfügung:

Inhalt Linux Tails

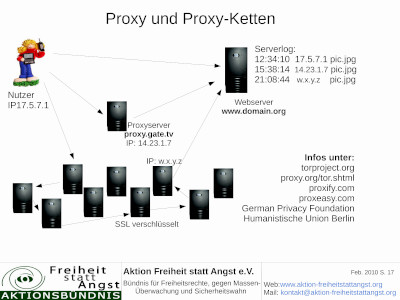

Warum ausgerechnet Tails installieren?Rachel: Warum beschäftigen wir uns heute ausgerechnet mit dem Linux System Tails? Rainer: Tails ist ein tragbares Betriebssystem, das schützt gegen Überwachung und Zensurmaßnahmen. Tails ist die Abkürzung für "The Amnesic Incognito Live System". Amnesic heißt ohne Erinnerung, das bedeutet, dass Tails nach dem Herunterfahren alles vergessen hat, was auf diesem Rechner zuvor gemacht wurde und es lädt bei einem Neustart wieder die voreingestellte Arbeitsumgebung d.h. es ist ungefähr so als ob wir jedes Mal unseren Rechner auf Werkseinstellung zurücksetzen. Incognito bedeutet, dass Tails auf diesem Rechner auch keine Spuren hinterlässt. Das Programm legt keine Daten auf der Festplatte ab sondern verwendet ausschließlich den Arbeitsspeicher. Jede Verbindung ins Internet wird über das Tor-Netzwerk geleitet und ist damit von außen gesehen anonym. Schauen wir uns noch einmal ein Bild an, dass wir schon vor Jahren benutzt haben, um zu erklären, welche Vorteile das Tor Netzwerk beim Surfen im Internet bietet.

Während normalerweise bei jeder Internetverbindung der Web Server sieht von welcher IP Adresse die Anfrage kommt – das ist der Pfeil ganz oben direkt zum Webserver - die er dann beantwortet, können wir das schon mal sicherer machen, wenn wir einen VPN über einen Proxy-Server nutzen. Dann sieht der Webserver nur die IP Adresse von dem Proxy – und wenn der uns nicht verrät, dann sind wir sicher. Bei einer Verbindung über das Tornetzwerk geht der Verkehr aller unserer TCP Pakete über mindestens zwei weitere Hosts, die uns und natürlich auch der Seite die wir besuchen wollen völlig unbekannt sind. Mit einem Klick im Tor Browser können wir auch jederzeit eine neue, wieder völlig zufällige Kette von Hosts nutzen. Damit sieht das Ziel -der Webserver lediglich die IP Adresse des letzten Punktes in unserer Verbindungskette. Mit dieser Adresse kann er natürlich den Verkehr nicht mit uns in Verbindung bringen und zum Beispiel ein Persönlichkeitsprofil von uns anlegen. Zurück zu Tails: Wir haben also mit der Nutzung dieses Betriebssystems die Überwachung ausgeschaltet. Ebenso umgehen wir eine eventuelle Zensur, denn wir kommen auf völlig unbekannten Wegen zu unserem Ziel. Die Werbung und Viren mit denen uns der Webserver vielleicht beglücken möchte, müssen wir natürlich selbst meiden indem wir selbst uns darüber im Klaren sind welche Seiten wir im Web im Internet besuchen wollen. Natürlich können wir auch im Tor Browser AddOns einbinden, wie NoScript gegen Angriffe über JavaScript und uBlock gegen Werbebildchen. Einiges ist auch bereits von Tails voreingestellt. Fazit ist also: Tails nutzt das Tor-Netzwerk um unsere Online-Privatsphäre zu schützen und uns zu helfen, Zensur zu umgehen. Wir können das Internet benutzen, so wie es eigentlich mal gedacht war und sein sollte. Einen sicheren Computer dabei – überallEin weiterer Vorteil ist, dass wir einen sicheren Computer dabei haben und zwar überall. Tails bootet von einem USB Stick anstatt der üblichen Betriebssysteme Windows, MacOS oder Linux, die fest auf einem Computer installiert sein müssen. Gut, wir müssen natürlich anerkennen, Tails ist ein Linux und zwar ein Debian Linux. Das ist freie Software, Open Source. Wir können Tails gratis herunterladen und der Quellcode steht offen für Untersuchungen durch unabhängige Experten für Computersicherheit zur Verfügung. Tails basiert, wie gesagt auf dem schon von Hause aus sicheren Debian Linux. Um Tails zu nutzen, muss man nur den eigenen Computer herunterfahren und man bootet ihn mit einem Tails-USB-Stick anstatt mit Windows, macOS oder Linux. Tails hinterlässt keine Spuren auf dem Computer, wenn er später heruntergefahren wird. Rachel: Wer sollte Tails denn möglichst benutzen? Rainer: An erster Stelle fallen uns dabei Journalisten und Journalistinnen ein, die ihre Quelle schützen wollen. Sie nutzen Tails, um einerseits sensible Informationen zu veröffentlichen und um von unsicheren Orten aus das Internet zu benutzen. Genauso wichtig ist es für Aktivistinnen und Aktivisten Tails zu nutzen, um ihre Identität zu verbergen, die Zensur zu umgehen und auch untereinander sicher kommunizieren zu können. Natürlich bietet Tails keine 100-prozentige Sicherheit und sie verhindert erst recht nicht, dass wir es selbst sein können, die sensible Daten preisgeben. Wir müssen also auch damit künftig weiterhin auf unsere Sicherheit achtgeben. Rachel: Das gilt doch auch für andere Linuxsysteme. Warum muss es ausgerechnet Tails sein?

Rainer: Dazu hat Edward Snowden, der NSA Whistleblower und Ehrenmitglied in unserem Verein folgendes gesagt: Wenn sie sich ansehen, wie Whistleblower nach 2013 enttarnt wurden, dann wird klar, dass das absolut wichtigste zur Wahrung ihrer Anonymität ist, die Anzahl möglicher Fehlerquellen bei ihren operativen Aktivitäten zu reduzieren. Tor und Tails tun genau das nach wie vor. Die Electronic Frontier Foundation, EFF, sagt: Eine der sichersten Arten das Tor-Netzwerk zu nutzen, ist im Rahmen eines dezidierten Betriebssystems das von vornherein strikt auf Privatsphäre und Sicherheit eingestellt ist. Dieses Betriebssystem ist Tails. Was brauche ich für die Installation?Rachel: Was brauchen wir für so eine Installation? Rainer: Es gibt drei Möglichkeiten der Installation von Tails

Die letzte Möglichkeit bietet in der Nutzung Vorteile, ist aber auch die unsicherste. Wenn wir Tails in einer virtuellen Maschine ausführen, dann können wir die meisten Funktionen von Tails wie in einem normalen Betriebssystem ausführen und gleichzeitig unser Hostsystem benutzen, in dem die virtuelle Maschine läuft, ohne dass der Computer dabei jeweils neu gestartet werden muss. Allerdings sind sowohl das Host-Betriebssystem als auch die Virtualisierungssoftware, also zum Beispiel Virtual Box dazu in der Lage, zu überwachen was wir in Tails tun. Es werden voraussichtlich Spuren unserer Tails Sitzung auf der lokalen Festplatte bleiben. Das Hostsystem benutzt mit Sicherheit beispielsweise Swapping oder Paging, wodurch Teile des Arbeitsspeichers auf die Festplatte kopiert werden. Benutzt man als Virtualisierungslösung GNOME Box, das ist nur in Linux möglich, dann sind die Risiken gering. Allerdings bietet diese Möglichkeit keinen beständigen Datespeicher in Tails an. Mit der Virtualisierungssoftware Virtual Manager wäre ein dauerhafter Speicher, der Persistent Storage, möglich – aber mit den oben genannten Risiken. Rachel: Das war schon wieder recht viel Neues. Noch einmal zurück, ist Tails jetzt die eierlegende Wollmilchsau? Rainer: Grundsätzlich ist Vorsicht geboten. Will man seine Identität verbergen, so muss man sich mit dem Teilen von Metadaten wie Datum, Uhrzeit, Standort und Geräteinformationen sehr zurückhalten. Es empfiehlt sich nicht, Tails für mehr als einen Zweck zur gleichen Zeit zu benutzen. Tor hat auch seine Grenzen und wenn einem das Verbergen der eigenen Identität wichtig ist, sollten man dazu die Hinweise auf den Tor Webseiten nachlesen: Ein letzter Punkt zur Vorsicht: Natürlich sollte auch unser Computer sauber sein, d.h. wir sollten Tails nicht auf einem Computer mit einem kompromittierten BIOS oder schlechter Firmware oder Hardware ausführen. Letzteres können wir schlecht überprüfen, wenn wir zum Beispiel in einem fast verlassenen mexikanischen Dorf das dortige Internetcafé besuchen. Es bleibt uns aber der Vorteil, dass wir nach der Nutzung weiterhin einen sauberen USB Stick aus dem vielleicht infizierten Gerät herausziehen.  Rachel: Zurück zur Installation, was brauchen wir wirklich? Rainer: Die Mindestbedingungen für eine Tails Installation sind:

Rachel: also, fangen wir an, was müssen wir jetzt tun? Rainer: Als erstes machen wir einen Download des Boot-Image, das wir entweder für eine DVD oder den USB Stick brauchen. Der Download landet in unserem üblichen Download Ordner unseres normalen Rechners. Dann müssen wir den Download überprüfen. Dazu liefert uns die Tails Webseite ein Zertifikat und überprüft unseren Download gegen dessen Prüfsumme. Dann müssen wir diesen Download auf den USB Stick schreiben. Das ist keine Kopie einer Datei, sondern der Download muss als Abbild auf den Datenträger geschrieben werden. Auf einem Linux Betriebssystems haben wir dazu zum Beispiel den Befehl "Menü/Zubehör/USB Abbild erstellen". Für Windows und Mac gibt es ähnliche Programme. Ist dieses Abbild geschrieben, so können wir den Rechner herunterfahren und er sollte mit dem Tails auf dem USB Stick starten. Passiert dies nicht, so verbietet das Boot Menü eventuell den Start von einem USB Stick. Dann muss man beim Neustart des Rechners in das Boot Menü und dort unter Startoptionen das Starten von einem USB Stick erlauben. Wie man in das Boot Menu kommt, kann bei jedem Rechner verschieden sein. Üblich sind beim Start des Systems die Funktionstasten F2, F9 oder F12 .. .Rachel: Was kann man mit Tails jetzt alles machen, außer der bereits besprochenen Möglichkeit über das Tornetzwerk ins Internet zu gehen? Um jetzt eine große Aufzählung der vielen Open Source Programme zu vermeiden, die in einem Linux Betriebssystem zur Verfügung stehen, sollten wir uns dies jetzt erst einmal live anschauen und dann anschließend wieder auf diese Frage zurückkommen. Welche Anwendungen sind vorhanden und welche brauche ich eventuell zusätzlich? Einfach mal eine Live Installation... im Video anschauen ... Zusätzliche Anwendungen installierenRainer: Wir haben also gesehen, dass nach der Installation und dem ersten Start unseres Tails Betriebssystems gefragt wird, in welcher Sprache wir arbeiten möchten, ob wir einen dauerhaften Speicher auf dem USB Stick anlegen wollen und wie wir die Netzverbindung herstellen wollen, zum Beispiel über ein WLAN. Auch hier wollen wir noch einmal auf mögliche Gefährdungen hinweisen, die durch das Anlegen eines dauerhaften Speichers auftreten können. Haben wir am Anfang stolz behauptet, dass nach einer Tails-Sitzung der USB Stick unverändert ist, so können wir den restlichen freien Speicher auf dem USB Stick auch für ein verschlüsseltes Laufwerk nutzen. Dieses nennt man den Persistent Storage. Dieser ist eine verschlüsselte Partition, die durch ein möglichst starkes Passwort geschützt sein sollte und den restlichen Speicher auf dem USB Stick einnimmt. D.h. wir bestimmen durch den Kauf des USB Sticks wie viel Speicher wir später für eigene Daten zur Verfügung haben werden. Rachel: Was können wir auf diesem zusätzlichen Speicher ablegen? Rainer: Das können zum einen Links zu den eigenen Bookmarks, Passwörter für den Login auf bestimmten Webseiten sein, Mails oder einen Kalender. Auch hier müssen wir bedenken, dass jedes hier abgelegte Datum im Falle einer Beschlagnahme oder des Verlustes des USB Sticks für uns verloren ist – aber immer noch gut verschlüsselt und sicher im Persistent Storage liegt. Aber wir können im Persistent Storage auch noch zusätzliche Software installieren die wir vielleicht ständig bei unseren Tails-Sitzungen benötigen. Rachel: Welche Software kann man zusätzlich installieren? Rainer: Die Frage sollte lauten, welche Software sollte man installieren?Denn wir haben Tails installiert, um uns sicher und anonym im Internet zu bewegen. Jedes Programm von dem wir nicht wissen, ob es unsere Daten an andere weitergibt oder unseren Standort, d.h. die IP Adresse, verrät, sollten wir auf keinen Fall installieren. Damit fallen schon mal alle Programme weg, die nicht über Tor kommunizieren. Tails bringt in der aktuellen Version (7.1) bereits das Programm Onion Share mit. Damit können wir bereits vieles tun. Onion Share erlaubt uns Dateien für andere zum Download anzubieten, Dateien von anderen Serven herunterzuladen, Webseiten ins Netz (inklusive dem DarkNet) zu stellen und anonym zu chatten. Rachel: Wie installieren wir nun ein Programm? Rainer: Im Prinzip können wir versuchen mit der Installationssoftware apt ein beliebiges Programm zu installieren. Das wird immer dann schief gehen, wenn das Programm Grundlagen braucht, die in Tails bewusst nicht installiert wurden, wie zum Beispiel Programme, die wir bereits als App Image im Internet finden, können wir natürlich einfach auf den beständigen Speicher kopieren und von dort ausführen. Man sollte sich aber vorher intensiv Gedanken machen, ob das entsprechende Programm eventuell die Sicherheit von Tails verletzen könnte.

Nur kurz dazu als Tipp: eine App Image Datei muss auf dem beständigen Speicher noch als ausführbar gekennzeichnet werden und dann kann man sie wie in jedem anderen Linux System sofort ausführen. Um den beständigen Speicher angelegt zu haben, mussten wir bereits ein Administrator-Passwort definieren. Wir gehen über das Menü Anwendungen/System Anwendungen/Synaptic Package Manager. Dieser lädt die aktuellen Paketinformation von einem Debian Server. Diese dann angezeigte Auswahl steht uns theoretisch zur Verfügung. Eine weitere Voraussetzung: die Anwendung muss, wenn sie ins Internet will Tor benutzen und sie darf die Firewall Regeln und andere eingebaute Sicherheitsstandards von Tails nicht verletzen. Hier eine kleine Liste von Programmen die sofort installierbar sind:

Einmalig oder dauerhaftAls Nächstes müssen wir entscheiden, ob wir das Programm nur einmalig installieren und nutzen wollen oder ob es dauerhaft im dauerhaften Speicher bleiben soll. Bei dieser Benachrichtigung können wir dauerhaft auswählen. Dann wird dieses Programm bei jedem Start von Tails automatisch erneut aus dem dauerhaften Speicher installiert. Es wird sogar automatisch auf den aktuellen Stand gebracht, sobald wir mit dem Internet verbunden sind. Wählen wir die Option nur einmalig, so wird es ebenfalls im dauerhaften Speicher gesichert wird aber nicht bei einem erneuten Start von Tails geladen. Software, die das Internet - über Tor natürlich - benutzen soll, muss den Weg ins Internet kennen. Wir müssen für das Programm einen lokalen Proxy mit den folgenden Angaben definieren und diesen dem Programm bekannt machen.

Tails hilft uns hier bei einigen Programmen. Wollen wir zum Beispiel das Programm Mumble in Tails benutzen, so sagen wir einfach in der Kommandozeile: torsocks mumble Nur Programme die Verbindungen über TCP aufbauen, können das Tor Netzwerk benutzen. UDP Verbindungen, wie es viele VoiceOver IP Programme tun, sind nicht möglich und werden von der Tails Firewall geblockt. Bei UDP werden einzelne Datenpakete (meist für Sprache) einseitig irgendwohin geschickt. Im Tor Netzwerk benötigen wir jedoch für unsere Proxy-Kette eine dauerhafte (TCP-) Verbindung in beide Richtungen.  Um die Konfiguration zusätzlicher Software über verschiedene Tails-Sitzungen hinweg zu speichern, gibt es im beständigen Datenspeicher die Dotfiles-Funktion. Mit ihr lässt sich einstellen, welche versteckten Verzeichnisse im Hauptverzeichnis des Tails Nutzers angelegt werden müssen. Nicht vergessen: Diese liegen im RAM und müssen bei jeder Nutzung von zusätzlichen Programmen wieder aus dem beständigen Speicher dorthin kopiert werden. Jede Anwendung handhabt seine Konfiguration sehr verschieden, daher können wir keine allgemeinen Anweisungen geben, welche Dateien mithilfe der Dotfiles-Funktionen gesichert werden müssen. Einfach mal ausprobieren ... Schließen wir das Kapitel Softwareinstallation nun ab mit der Feststellung, dass wir den durch die Programme belegten Speicher natürlich auch wieder freigeben können indem wir diese Anwendungen wieder löschen. Auch das geht über den Paketmanager apt. Ebenso sollten wir am Ende darauf hinweisen, dass der Tails-USB-Stick aktuell gehalten werden muss. Updates sollten zeitnah gemacht werden. Dies geht in der Regel auf dem gleichen Stick. Bei größeren Versionsänderungen wird man darauf hingewiesen, dass das Abbild den USB Stick überschreiben muss. Dann sollte man einen neuen USB Stick verwenden und/oder den beständigen Speicher (in Tails) vorher klonen. Der beständige Speicher wird mit der Linux-üblichen LUKS verschlüsselt und kann deshalb auch in einem Linux System geöffnet und kopiert werden (https://wiki.ubuntuusers.de/LUKS/). FazitDa wir nicht wissen, wie andere ihr Tails nutzen wollen

können wir kaum mehr Tipps geben. Bei Fragen an kontakt@a-fsa.de antworten wir gern detaillierter. Wir können nur raten, Tails einfach mal auszuprobieren und nach ersten Erfahrungen mit dem USB Stick, diesen auf die nächste Reise mitzunehmen und in irgendeinem Internetcafé auszuprobieren. Es muss ja nicht das mexikanische Dorf sein. Viel Spaß LinksTails Webseite Mehr zu Tails bei uns https://www.a-fsa.de/cgi-bin/searchartl.pl?suche=tails&sel=meta Category[26]: Verbraucher- & ArbeitnehmerInnen-Datenschutz Short-Link to this page: a-fsa.de/e/3Lr Link to this page: https://www.a-fsa.de/de/articles/9347-20251117-linux-tails.html Link with Tor: http://a6pdp5vmmw4zm5tifrc3qo2pyz7mvnk4zzimpesnckvzinubzmioddad.onion/de/articles/9347-20251117-linux-tails.html Tags: #Linux #Tails #Transkript #Lauschangriff #Überwachung #Verbraucherdatenschutz #TorNetzwerk #Anonymisierung #Verschlüsselung #Datensicherheit #Installation #PersistentStorage #USBStick #DarkNet #Debian #LUKS #Unterstützung Created: 2025-11-17 08:28:03 Hits: 1145 Leave a Comment |